DOMINUS

Пользователь

- Регистрация

- 22.08.17

- Сообщения

- 417

- Реакции

- 34

- Баллы

- 28

Обычно на устройствах, таких как камеры безопасности, размещается веб-сайт для управления или настройки камеры, использующей HTTP вместо более безопасного HTTPS.

Это означает, что любой пользователь с паролем может видеть трафик камеры, что позволяет хакеру перехватывать сигнал с камеры безопасности.

Страницы администрирования

Одной из общих черт устройств интернета вещей является отсутствие внимания к безопасности. Удобство часто более важно, поэтому некоторые детали, такие как обеспечение безопасности страницы администрирования устройства, могут показаться последней мыслью для некоторых разработчиков.

В результате эти устройства появляются при поиске незащищенных открытых портов. Хуже того, некоторые из этих устройств предназначены для непосредственного доступа к Интернету, а не только к внутренней сети.

На камерах безопасности эта проблема усугубляется, если на камере также размещена небезопасная веб-страница, на которой владелец может смотреть видео непосредственно с камеры. Если это так, любой, кто знает пароль Wi-Fi, может точно видеть, что цель смотрит на камеру безопасности. Поскольку на большинстве предприятий или в домах с камерой установлен монитор для просмотра камеры, это может быть серьезной проблемой для пользователей со слабыми паролями или других пользователей, использующих сеть.

Порты 80 и 81

При сканировании устройств с помощью Wireshark существует несколько портов, которые вы увидите открытыми на маршрутизаторах, камерах безопасности и остальных устройствах с беспроводной сетью.

Хотя вы и должны знать пароль сети Wi-Fi для сканирования этих портов, но можете получить к ним доступ через сеть проверки, которое они размещают.

В то время как порт 443 используется для безопасного HTTPS-трафика, который зашифрован и не представляет такой же риск перехвата.

Что вам понадобится

Для этой атаки условия должны быть благоприятными.

Если никто не смотрит канал с камеры или он не отображается на мониторе, незащищенный трафик не будет перехватываться, поэтому мы ничего не увидим.

Если мы не знаем сетевой пароль, мы не сможем перехватить зашифрованный трафик.

Если мы не можем на мгновение отключить клиента от сети для создания четырехстороннего рукопожатия, то знание пароля не принесет нам никакой пользы.

И, наконец, если мы находимся вне зоны действия сети, мы не сможем перехватить трафик, который не слышим.

Как только вы окажетесь в зоне действия и загрузите Kali Linux, вы должны быть готовы. Подключите адаптер беспроводной сети и убедитесь, что у вас установлен Wireshark. Если у вас его нет, вы можете скачать установщик с официального сайта.

Получаем доступ

Для начала вам потребуется доступ к встроенному интерфейсу любой веб-камеры или камеры безопасности Wi-Fi, сигнал которой вы хотите перехватить. В окне браузера на «целевом» компьютере перейдите к HTTP, введите любой требуемый пароль, а затем начните просмотр веб-камеры в режиме реального времени.

Если вам нужно найти свою камеру в сети, вы можете запустить сканирование Nmap, чтобы обнаружить другие устройства в сети, использующие незащищенные порты HTTP.

Вы можете найти его, набрав ifconfig и скопировав IP-адрес вашего ПК.

Затем вы можете ввести ipcalc и ваш IP-адрес для расчета диапазона сети. Это должно быть что-то вроде 192.168.0.0/24. Выполните следующую команду, заменив 192.168.0.0/24 на собственный диапазон сети.

Найдите устройства с «открытым» портом. Когда найдете, вы сможете перейти к нему, набрав IP-адрес, а затем 81, чтобы перейти к порту 81 с этим IP-адресом. Если вы хотите перейти к порту 8081 на 192.168.0.1, введите 192.168.0.1:8081 в окне вашего браузера.

Подготовьте карту

Перед запуском Wireshark вам нужно будет сделать две вещи: первая - перевод карты в режим беспроводного мониторинга, а вторая - определение канала маршрутизатора на который вы целитесь.

Чтобы перевести вашу карту в режим беспроводного мониторинга, определите имя вашей карты, запустив ifconfig в окне терминала. Должно быть названо что-то вроде wlan0.

Как только вы найдете название вашей беспроводной карты, нам нужно будет перевести ее в режим мониторинга. Запустите следующую команду в окне терминала, вместо имени вашей карты вместо «wlan0».

Это переведет вашу карту в режим беспроводного монитора, изменив название карты, добавив в конце «mon». Он также запустит Airodump-ng, который начнет сканирование для ближайших беспроводных сетей.

Если наша цель на канале 11, мы введем следующую команду, чтобы установить нашу карту на 11-ый канал.

Запуск Wireshark

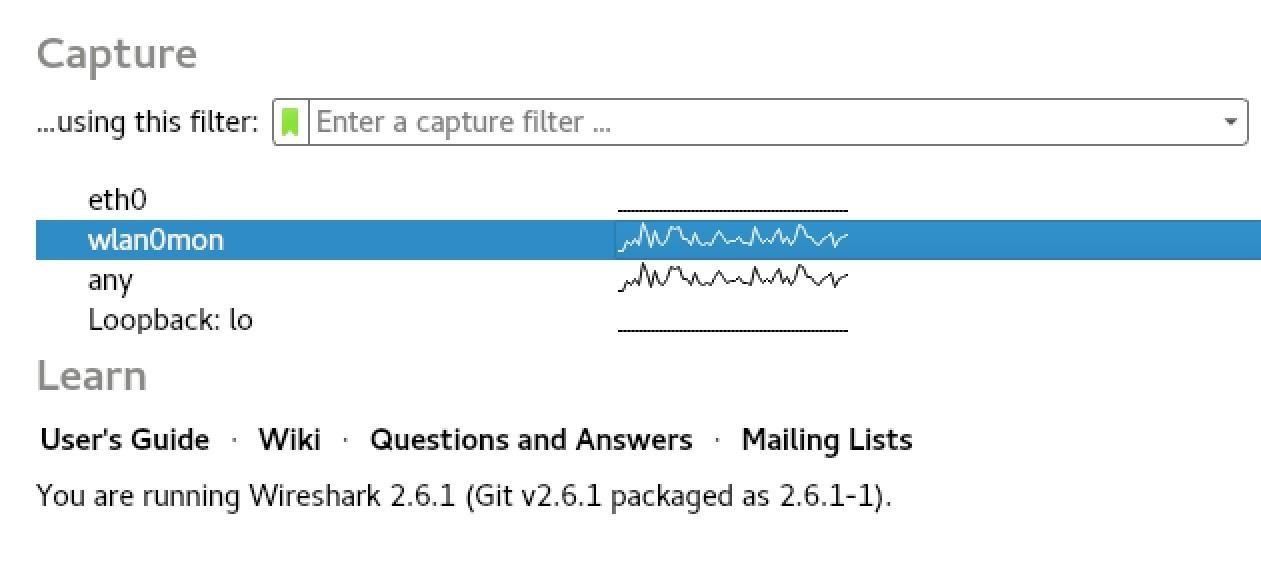

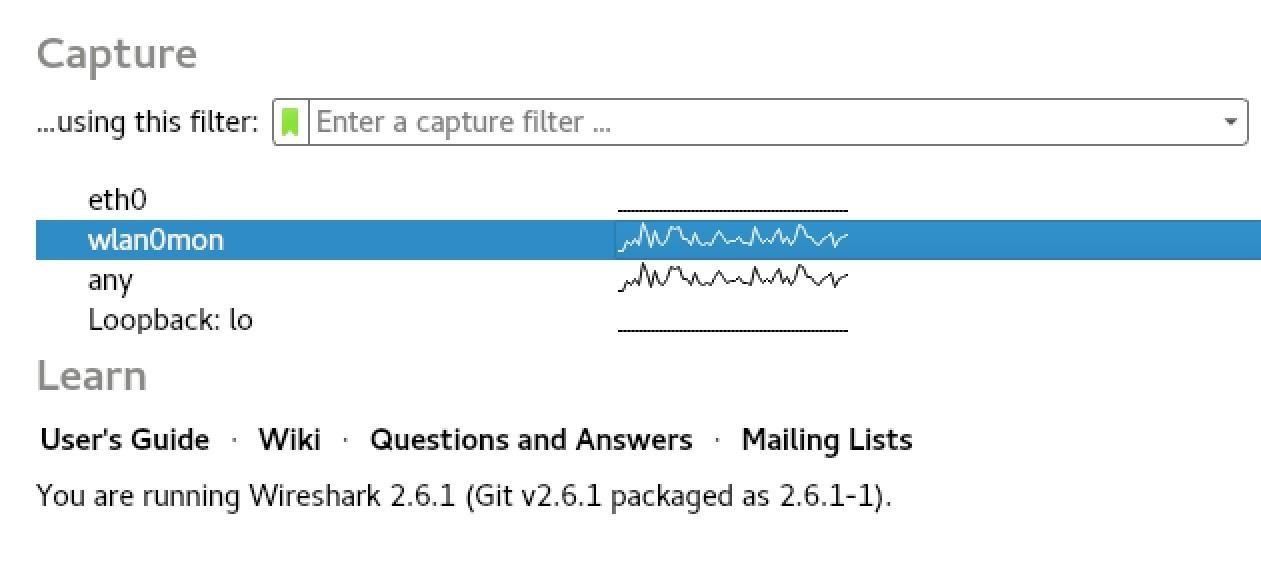

Теперь, когда наш адаптер беспроводной сети прослушивает тот же канал, что и трафик, который мы хотим перехватить, пришло время запустить Wireshark. Когда откроется Wireshark, дважды щелкните карту, которую вы положили в режим монитора, чтобы начать захват.

Теперь наша карта должна сканировать правильный канал, но без сетевого пароля мы ничего не увидим. Чтобы решить эту проблему, нам нужно добавить ключи шифрования в Wireshark.

Добавляем пароль для расшифровки трафика

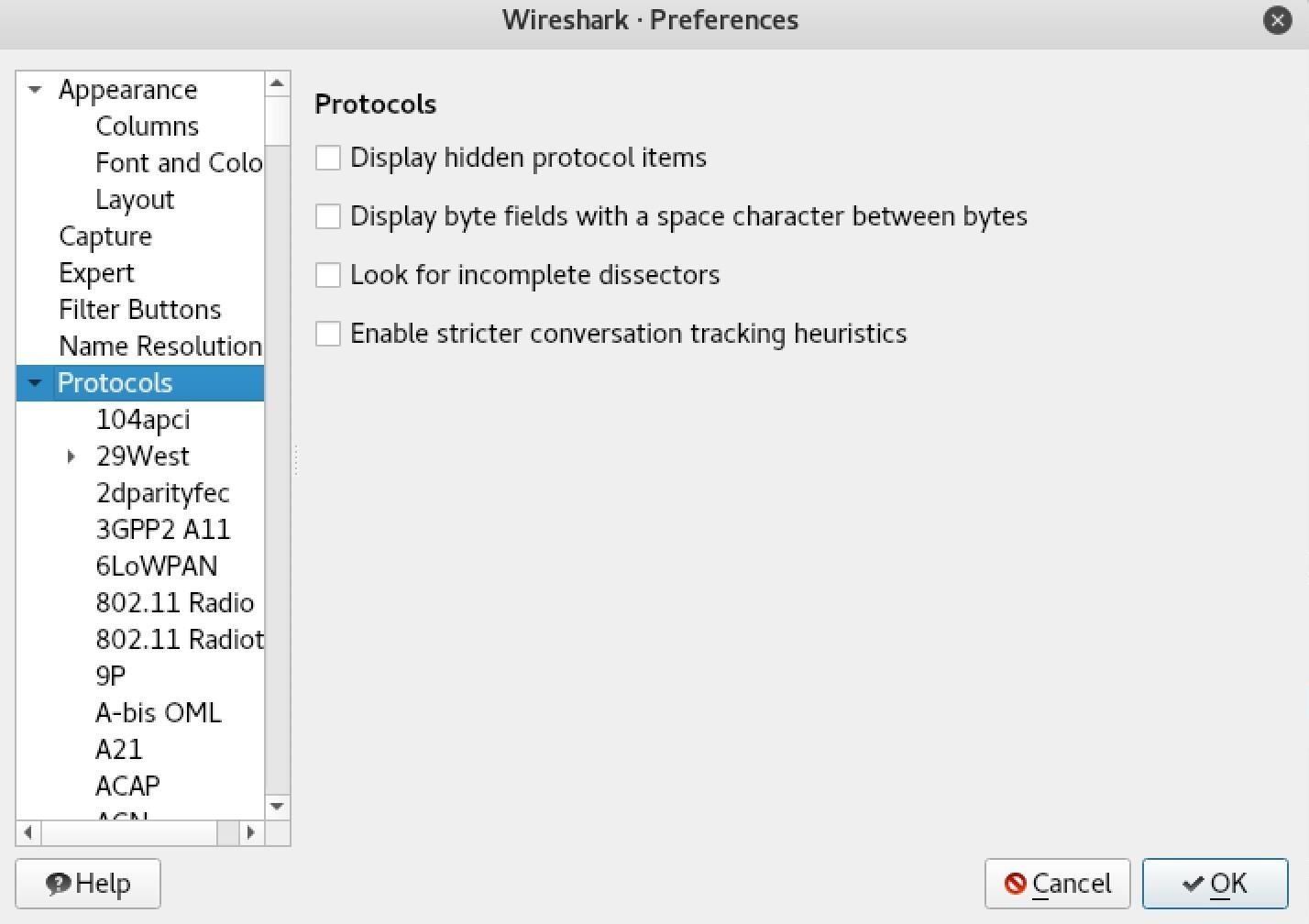

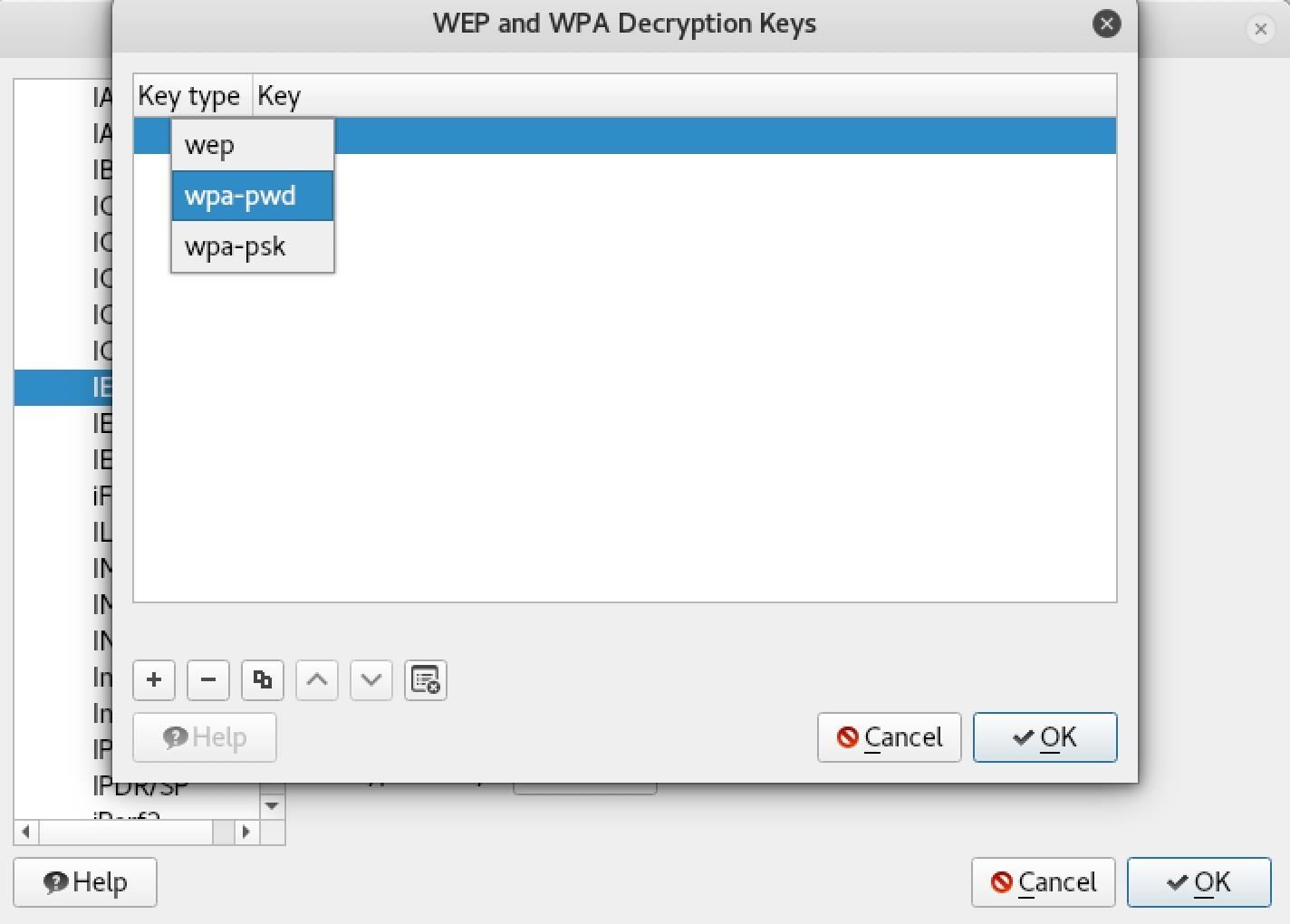

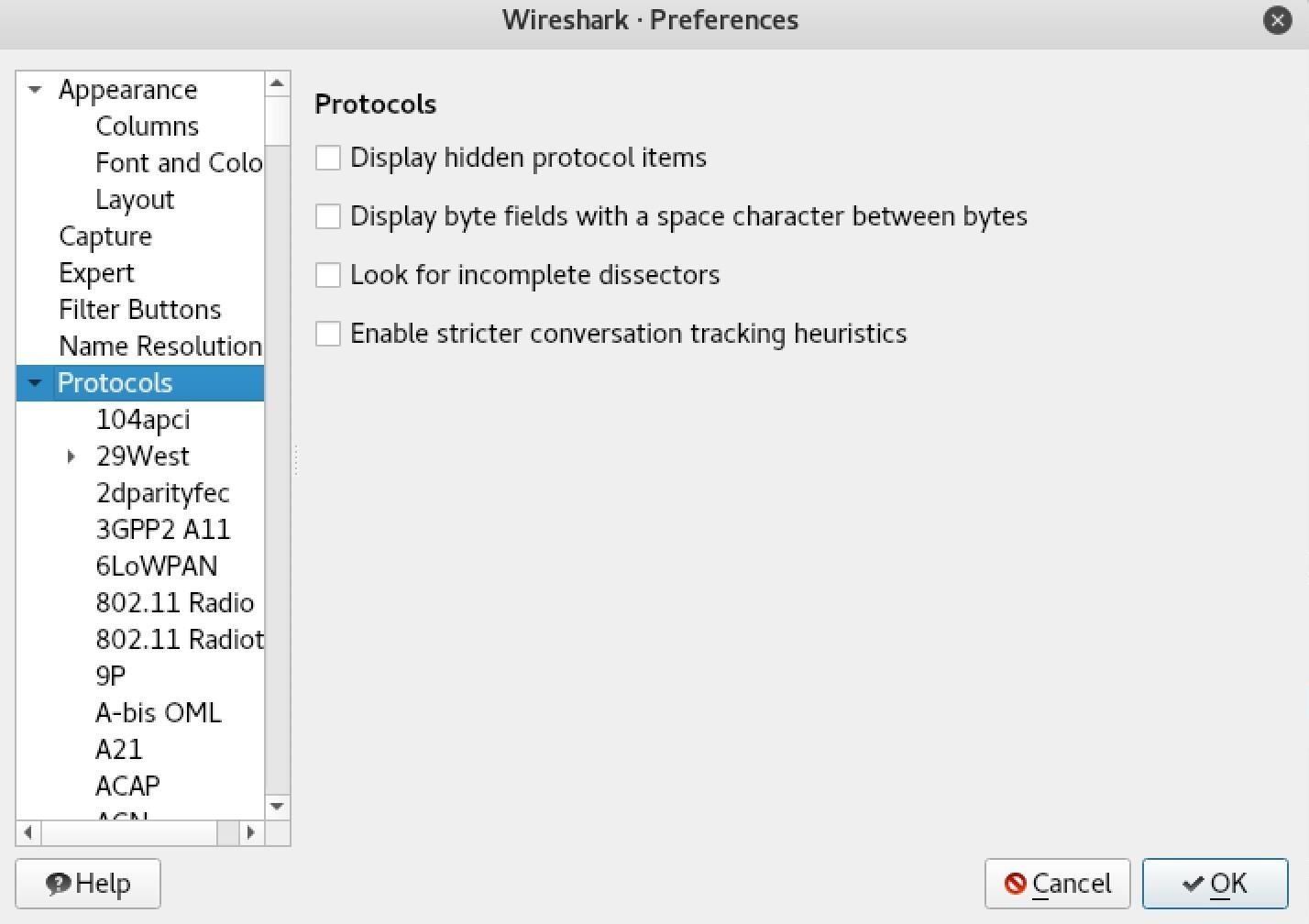

Чтобы добавить ключи шифрования в Wireshark, нажмите «Изменить» в строке меню, затем «Настройки», чтобы открыть меню настроек. Затем выберите «Протоколы» на боковой панели, чтобы увидеть список протоколов.

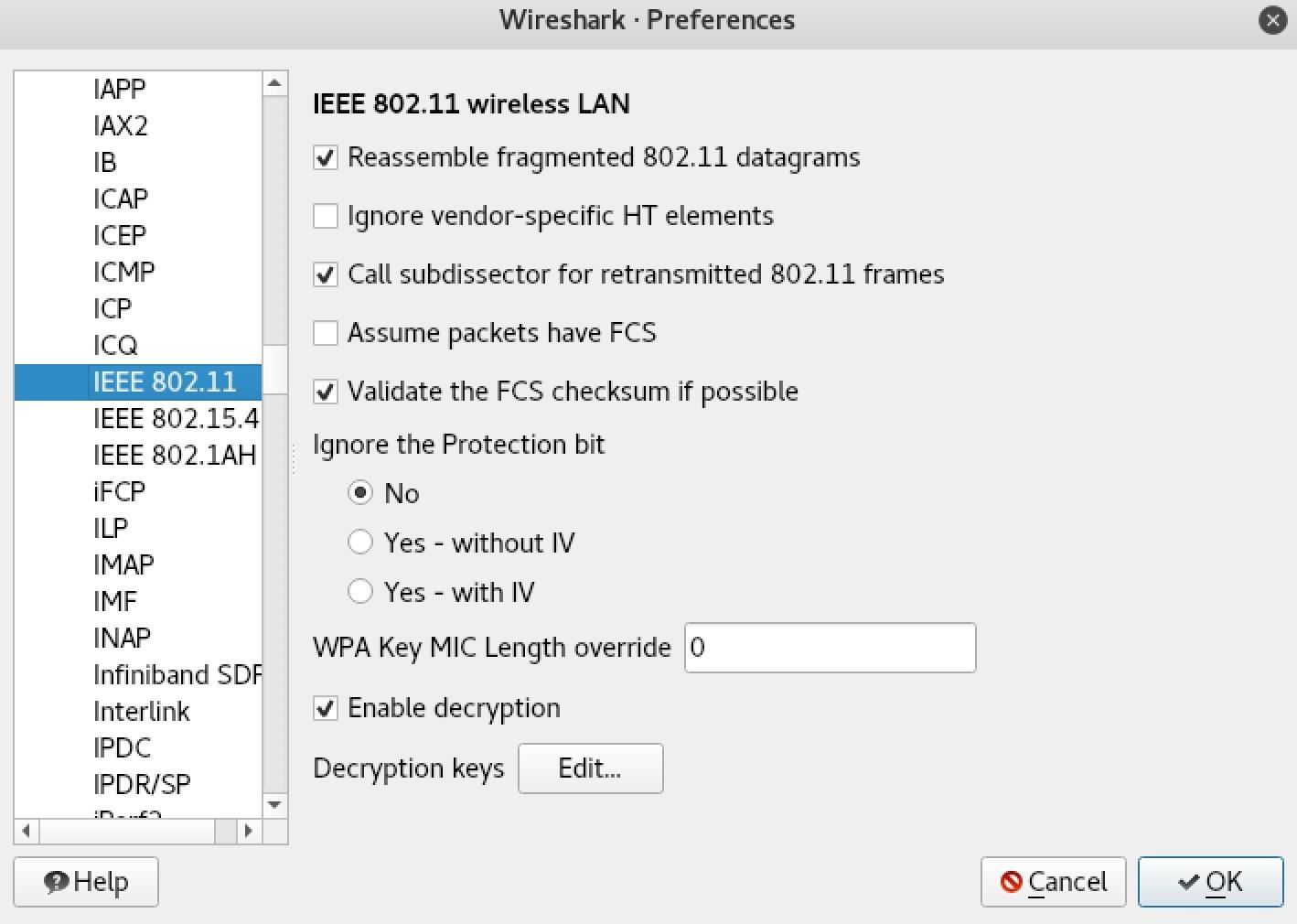

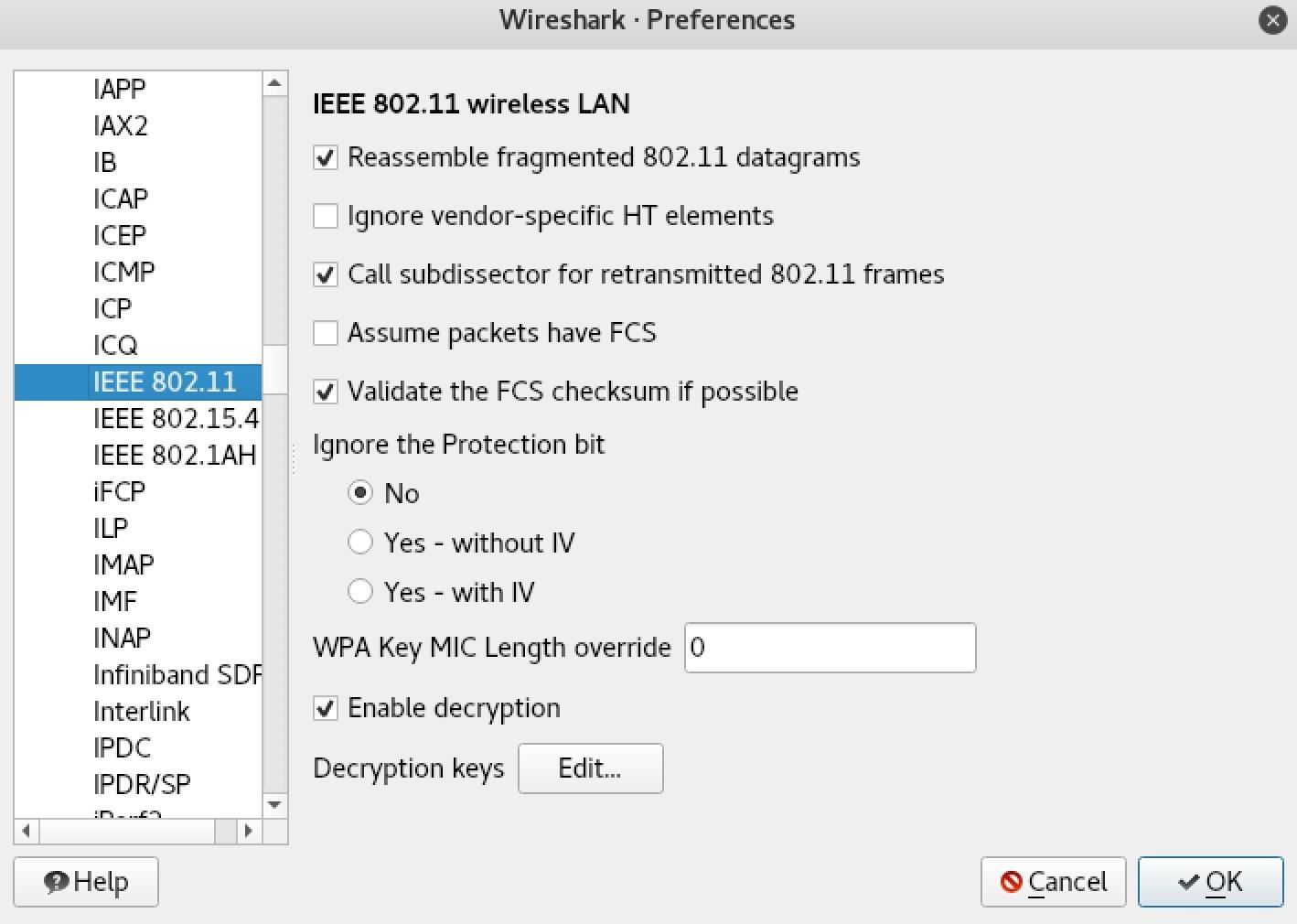

В раскрывающемся меню вы должны выбрать «IEEE 802.11», чтобы отобразить параметры расшифровки Wi-Fi. Убедитесь, что установлен флажок «Enable Decryption», а затем нажмите кнопку «Edit» рядом с ключами дешифрования, чтобы открыть список ключей, которые Wireshark попытается использовать для расшифровки.

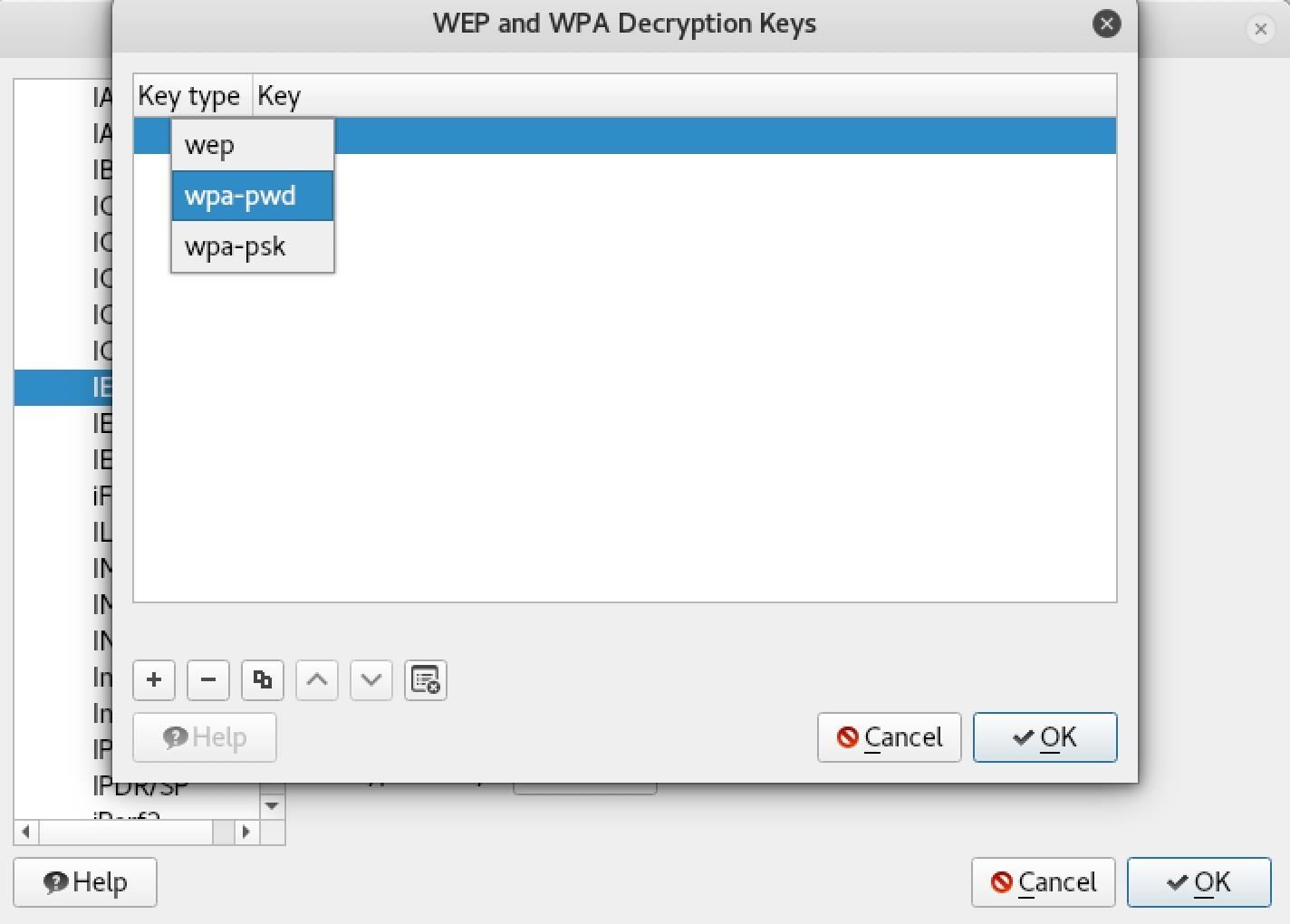

Как только откроется меню дешифрования WEP и WPA, щелкните на поле слева и выберите «wpa-psw».

Мы также можем добавить «wpa-psk», но нам придется вычислять его самостоятельно, что сложнее, чем просто ввод пароля.

Нажмите OK для сохранения.

[DOUBLEPOST=1571418095][/DOUBLEPOST]Создаем фильтр для захвата трафика между устройствами

В нашем захвате мы обязательно увидим много трафика. Хотя мы еще не можем расшифровать его, потому что у нас нет рукопожатия, мы можем создать фильтр, чтобы убедиться, что мы видим только трафик на устройство, которое мы сниффим.

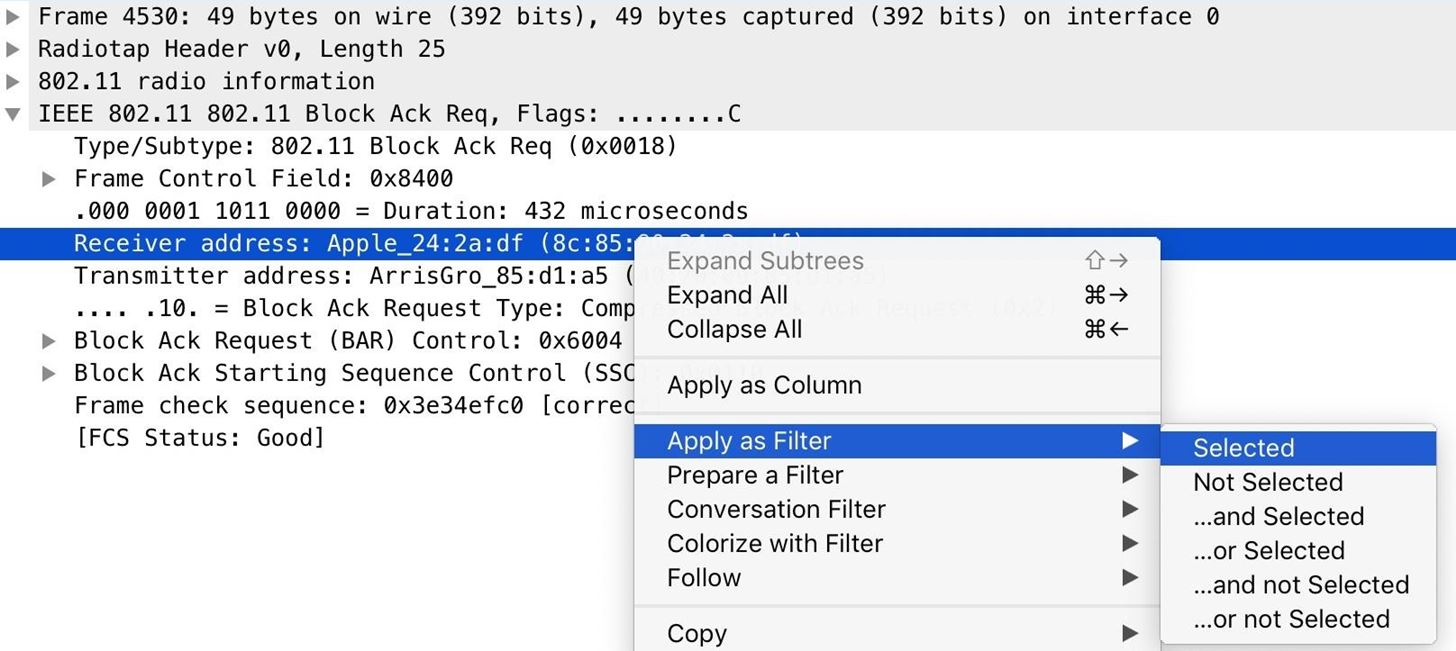

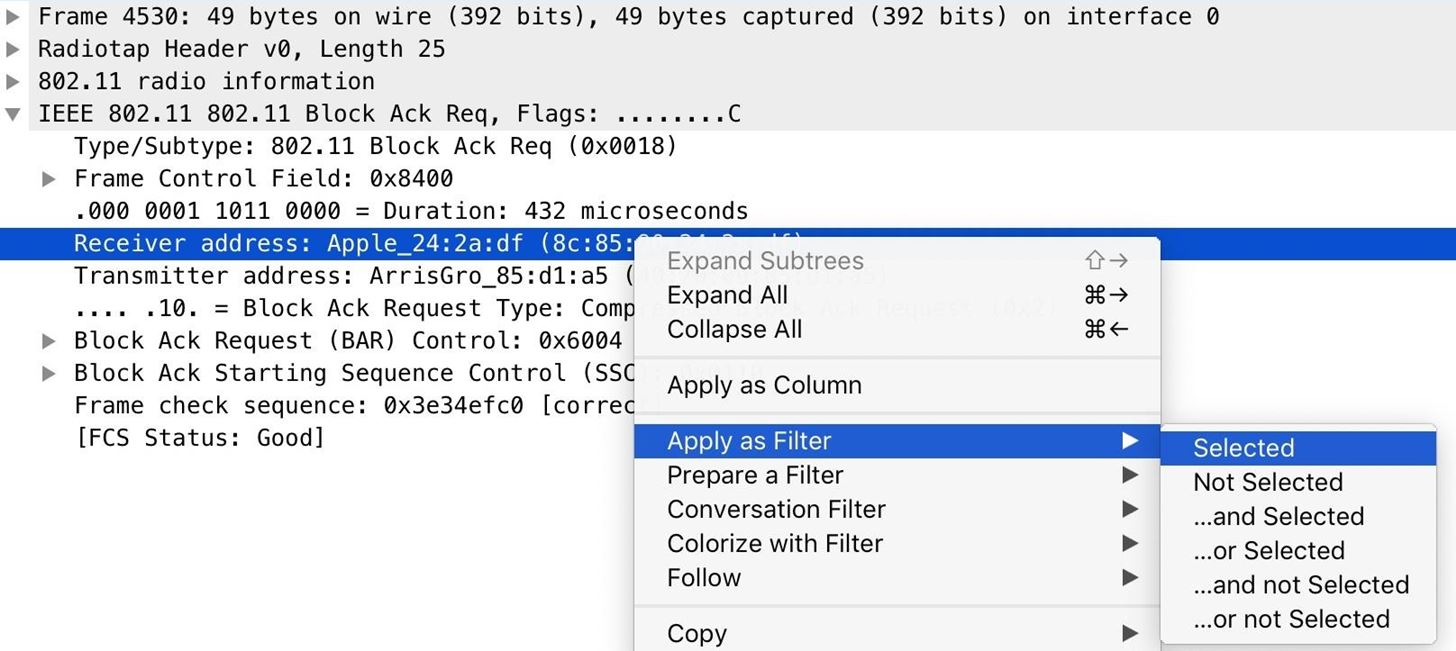

Лучший способ сделать это по сети Wi-Fi - это найти часть трафика переходящую на искомый компьютер, а затем создать фильтр отображения, чтобы показывать только пакеты, отправляемые на этот MAC-адрес.

Просматривая информацию о пакете, щелкните правой кнопкой мыши «Reciver Adress» для пакета, отправляемого на целевое устройство, выберите «Apply as Filter», а затем «Selected».

Выкидываем из сети нашу цель для рукопожатия

Теперь, когда мы изолировали трафик от нашего устройства, нам нужно сгенерировать четырехстороннее рукопожатие, на мгновение отключив целевой компьютер от сети, пока Wireshark слушает.

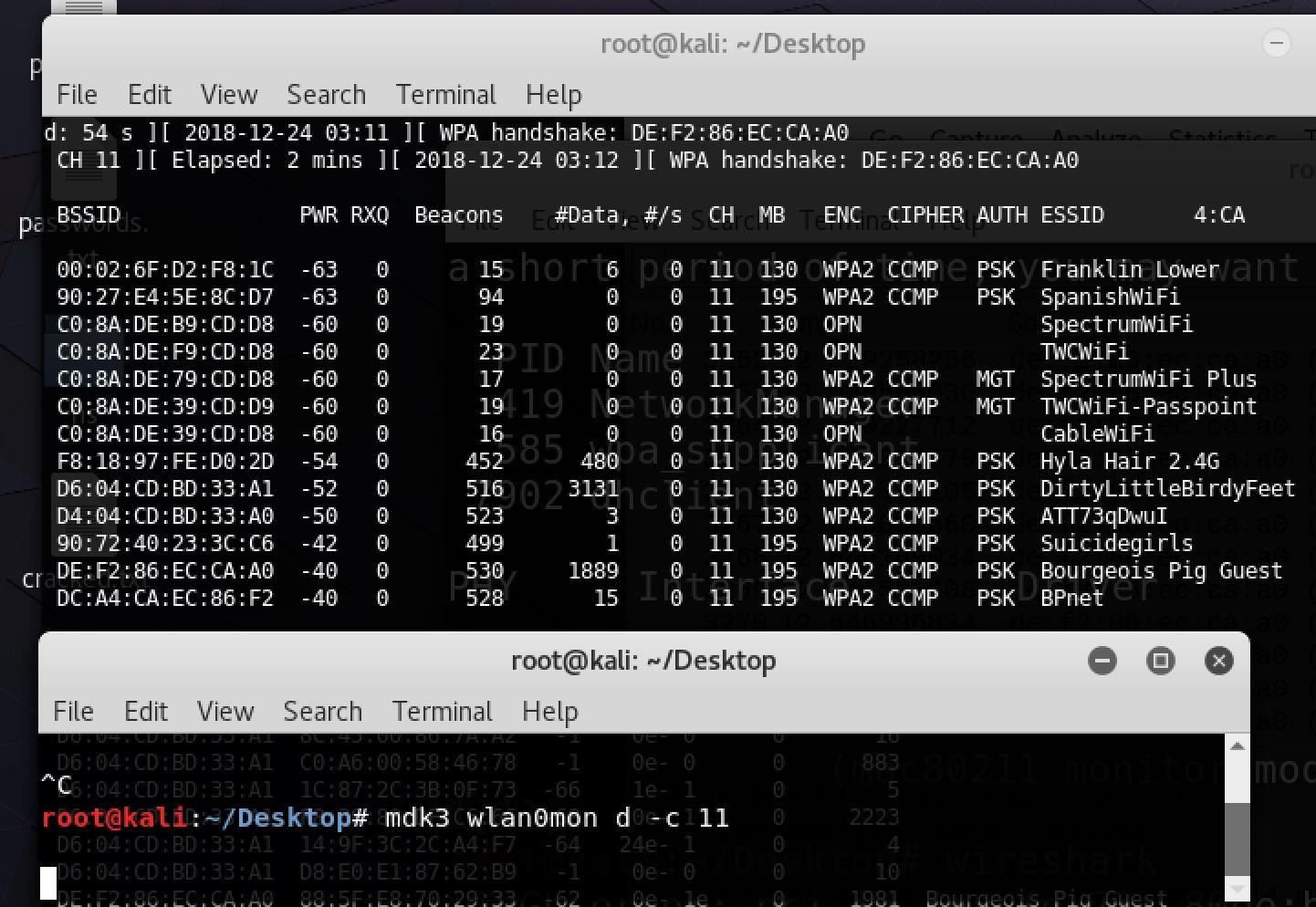

Для этого мы можем использовать инструмент из предыдущего руководства под названием MDK3, который может отключать любые устройства, подключенные к Wi-Fi, и генерировать рукопожатие.

Поскольку мы уже знаем, на каком канале работает наша сеть Wi-Fi, мы можем использовать MDK3 для отключения любого устройства, работающего на этом канале.

Вам не нужно долго генерировать рукопожатие WPA. Если вместо имени вашей беспроводной карты указано «wlan0mon», а для канала, на который вы атакуете, - «11», выполните следующую команду в окне терминала, чтобы начать глушение сети.

Через несколько секунд близлежащие устройства в сети должны автоматически подключиться к каналу, что позволит вам перехватить четырехстороннее рукопожатие WPA.

Если вы хотите убедиться, что он у вас есть, вы можете открыть новое окно терминала и запустить Airodump-ng.

Для этого введите airodump-ng wlan0mon 11, чтобы отслеживать рукопожатия WPA при запуске MDK3.

Как только вы увидите результат, это и будет четырехстороннее рукопожатие WPA! Убедитесь, что указанный MAC-адрес соответствует выбранной беспроводной сети, чтобы избежать конфликтов при работе.

Теперь, когда мы получили четырехстороннее рукопожатие и ввели сетевой ключ, у нас должен быть полный доступ к данным, передаваемым по сети. Хотя HTTPS еще не обсужден, мы должны быть в состоянии видеть сырой HTTP просто отлично.

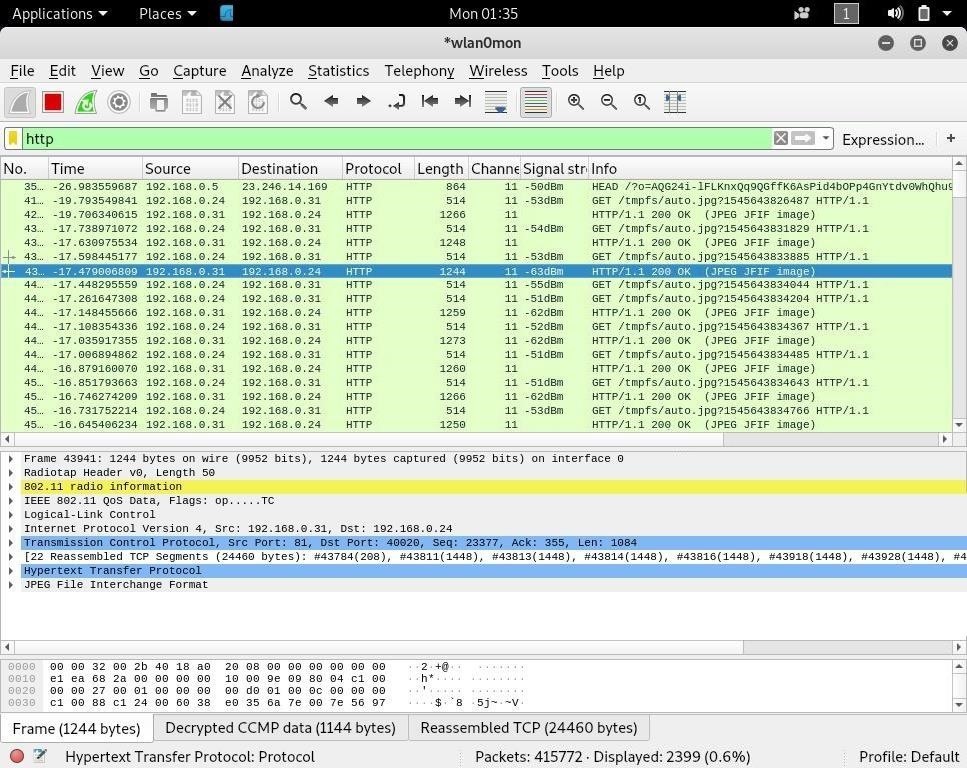

Фильтрация трафика для поиска HTTP

Хотя мы получили доступ к сетевому трафику и сузили его до целевого компьютера, может быть другой трафик, который не связан с устройством и затрудняет наши поиски.

Добавим еще один сетевой фильтр, чтобы показать только HTTP-трафик, проходящий по сети.

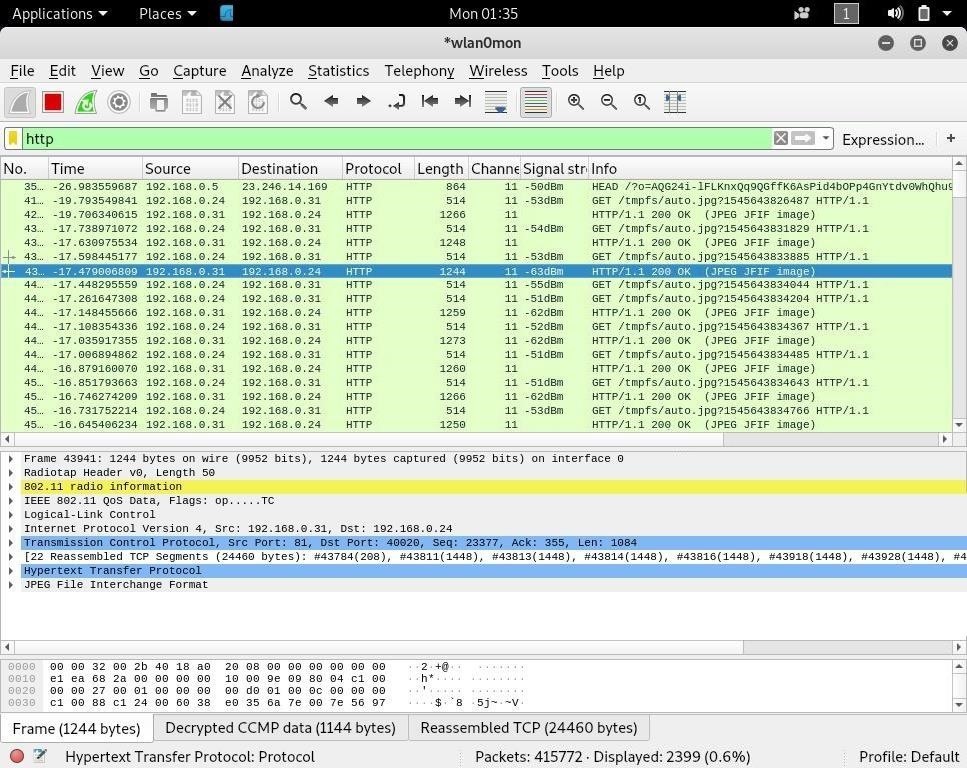

На главном экране Wireshark введите http в строку фильтра дисплея.

Это позволит отображать только трафик HTTP, отправляемый на компьютер, который мы отслеживаем, и еще больше фильтровать наше представление, пока мы не смотрим только на трафик нашего веб-приложения.

Теперь нам нужно декодировать перехваченные пакеты в изображения, чтобы мы могли видеть то, что видит наша цель с камеры безопасности.

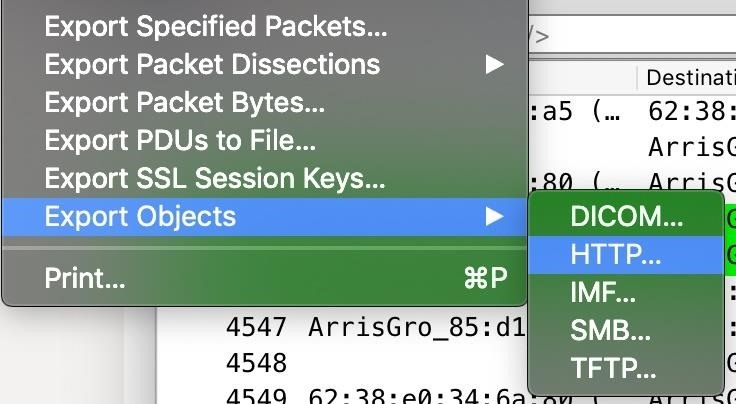

Просматриваем перехваченные JPEG

Теперь, когда мы можем видеть HTTP-трафик из веб-приложения, нам нужно выбрать закодированные файлы JPEG, чтобы превратить их в то, с чем мы можем работать.

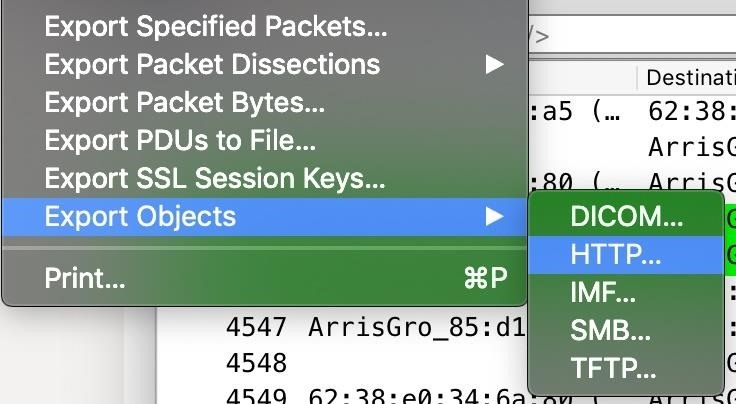

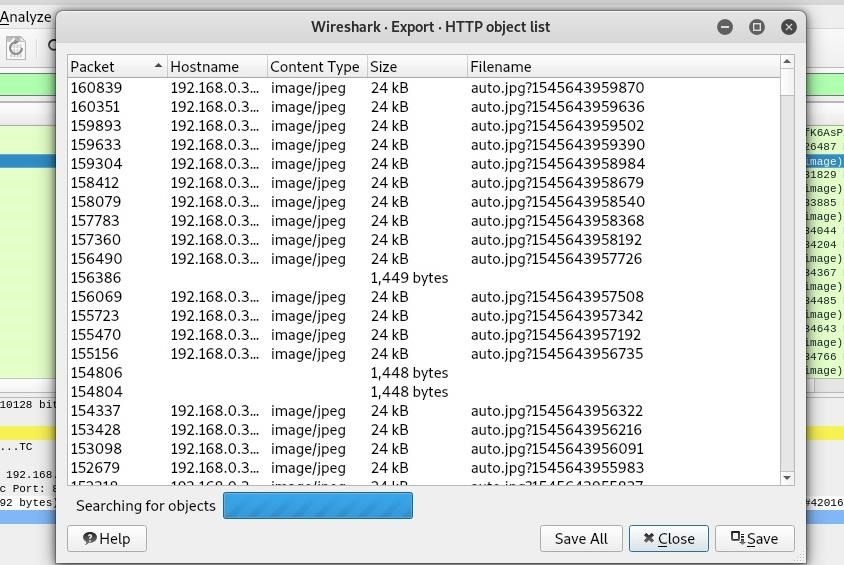

Остановите захват, затем нажмите «Файл», затем «Экспорт объектов». Мы будем экспортировать найденные нами объекты HTTP, поэтому нажмите «HTTP», чтобы открыть список объектов.

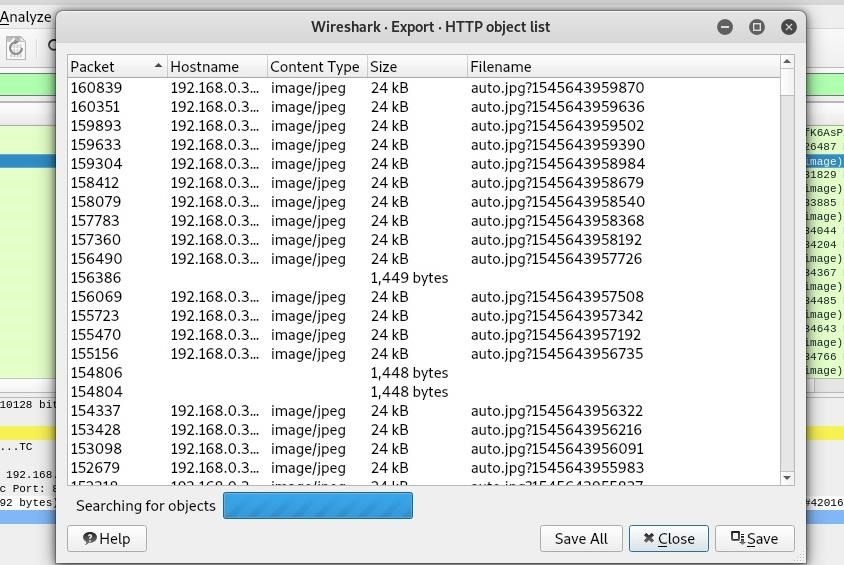

В списке объектов HTTP мы увидим список перехваченных нами объектов.

Здесь мы можем видеть изображения JPEG, которые мы хотим декодировать. Вы можете выбрать один или все из них, а затем нажать «Сохранить» или «Сохранить все» и выбрать место для экспорта файлов.

Нажмите «Закрыть», а затем перейдите к папке, в которую вы экспортировали изображения. Вы должны увидеть список файлов, которые Wireshark экспортировал из нашего захвата.

Наконец, нажмите на одно из изображений, чтобы увидеть изображение, которое было перехвачено на пути к целевому компьютеру. Вы должны увидеть кадр из видео канала!

Это означает, что любой пользователь с паролем может видеть трафик камеры, что позволяет хакеру перехватывать сигнал с камеры безопасности.

Страницы администрирования

Одной из общих черт устройств интернета вещей является отсутствие внимания к безопасности. Удобство часто более важно, поэтому некоторые детали, такие как обеспечение безопасности страницы администрирования устройства, могут показаться последней мыслью для некоторых разработчиков.

В результате эти устройства появляются при поиске незащищенных открытых портов. Хуже того, некоторые из этих устройств предназначены для непосредственного доступа к Интернету, а не только к внутренней сети.

На камерах безопасности эта проблема усугубляется, если на камере также размещена небезопасная веб-страница, на которой владелец может смотреть видео непосредственно с камеры. Если это так, любой, кто знает пароль Wi-Fi, может точно видеть, что цель смотрит на камеру безопасности. Поскольку на большинстве предприятий или в домах с камерой установлен монитор для просмотра камеры, это может быть серьезной проблемой для пользователей со слабыми паролями или других пользователей, использующих сеть.

Порты 80 и 81

При сканировании устройств с помощью Wireshark существует несколько портов, которые вы увидите открытыми на маршрутизаторах, камерах безопасности и остальных устройствах с беспроводной сетью.

Если вы видите порт 80, 81, 8080 или 8081, это очень вероятно означает, что на этом порту размещен небезопасный HTTP.

Хотя вы и должны знать пароль сети Wi-Fi для сканирования этих портов, но можете получить к ним доступ через сеть проверки, которое они размещают.

В то время как порт 443 используется для безопасного HTTPS-трафика, который зашифрован и не представляет такой же риск перехвата.

Что вам понадобится

Для этой атаки условия должны быть благоприятными.

В частности, если камера не использует небезопасный интерфейс, данные будут зашифрованы, и мы не сможем их увидеть.

Если никто не смотрит канал с камеры или он не отображается на мониторе, незащищенный трафик не будет перехватываться, поэтому мы ничего не увидим.

Если мы не знаем сетевой пароль, мы не сможем перехватить зашифрованный трафик.

Если мы не можем на мгновение отключить клиента от сети для создания четырехстороннего рукопожатия, то знание пароля не принесет нам никакой пользы.

И, наконец, если мы находимся вне зоны действия сети, мы не сможем перехватить трафик, который не слышим.

Как только вы окажетесь в зоне действия и загрузите Kali Linux, вы должны быть готовы. Подключите адаптер беспроводной сети и убедитесь, что у вас установлен Wireshark. Если у вас его нет, вы можете скачать установщик с официального сайта.

Рекомендованный адаптер: Long-Range Alfa AWUS036NHA Wireless B/G/N USB Adaptor

Получаем доступ

Для начала вам потребуется доступ к встроенному интерфейсу любой веб-камеры или камеры безопасности Wi-Fi, сигнал которой вы хотите перехватить. В окне браузера на «целевом» компьютере перейдите к HTTP, введите любой требуемый пароль, а затем начните просмотр веб-камеры в режиме реального времени.

Если вам нужно найти свою камеру в сети, вы можете запустить сканирование Nmap, чтобы обнаружить другие устройства в сети, использующие незащищенные порты HTTP.

Для этой команды вам нужно знать диапазон сети.

Вы можете найти его, набрав ifconfig и скопировав IP-адрес вашего ПК.

Затем вы можете ввести ipcalc и ваш IP-адрес для расчета диапазона сети. Это должно быть что-то вроде 192.168.0.0/24. Выполните следующую команду, заменив 192.168.0.0/24 на собственный диапазон сети.

Код:

sudo nmap -p 80,81,8080,8081 192.168.0.0/24Найдите устройства с «открытым» портом. Когда найдете, вы сможете перейти к нему, набрав IP-адрес, а затем 81, чтобы перейти к порту 81 с этим IP-адресом. Если вы хотите перейти к порту 8081 на 192.168.0.1, введите 192.168.0.1:8081 в окне вашего браузера.

Подготовьте карту

Перед запуском Wireshark вам нужно будет сделать две вещи: первая - перевод карты в режим беспроводного мониторинга, а вторая - определение канала маршрутизатора на который вы целитесь.

Чтобы перевести вашу карту в режим беспроводного мониторинга, определите имя вашей карты, запустив ifconfig в окне терминала. Должно быть названо что-то вроде wlan0.

Как только вы найдете название вашей беспроводной карты, нам нужно будет перевести ее в режим мониторинга. Запустите следующую команду в окне терминала, вместо имени вашей карты вместо «wlan0».

Код:

airmon-ng start wlan0

airodump-ng start wlan0monЭто переведет вашу карту в режим беспроводного монитора, изменив название карты, добавив в конце «mon». Он также запустит Airodump-ng, который начнет сканирование для ближайших беспроводных сетей.

Код:

CH 4 ][ Elapsed: 0 s ][ 2018-12-24 02:42

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

C0:8A:DE:39:CD:D9 -46 2 0 0 1 130 WPA2 CCMP MGT TWCWiFi-Passpoint

C0:8A:DE:F9:CD:D8 -47 2 0 0 1 130 OPN TWCWiFi

C0:8A:DE:B9:CD:D8 -46 2 0 0 1 130 OPN SpectrumWiFi

C0:8A:DE:39:CD:D8 -47 2 0 0 1 130 OPN CableWiFi

78:96:84:00:B5:B0 -42 2 0 0 1 130 WPA2 CCMP PSK The Daily Planet

00:9C:02:D2:5E:B9 -60 3 0 0 1 54e. WPA2 CCMP PSK HP-Print-B9-Officejet Pro 8600

20:10:7A:92:76:43 -51 2 0 0 1 130 WPA2 CCMP PSK SBG6580E8

DE:F2:86:EC:CA:A0 -45 1 0 0 11 195 WPA2 CCMP PSK Bourgeois Pig Guest

D6:04:CD:BD:33:A1 -55 1 0 0 11 130 WPA2 CCMP PSK DirtyLittleBirdyFeet

BSSID STATION PWR Rate Lost Frames Probe

root@kali:~/Desktop#Если наша цель на канале 11, мы введем следующую команду, чтобы установить нашу карту на 11-ый канал.

airmon-ng start wlan0mon 11

Запуск Wireshark

Теперь, когда наш адаптер беспроводной сети прослушивает тот же канал, что и трафик, который мы хотим перехватить, пришло время запустить Wireshark. Когда откроется Wireshark, дважды щелкните карту, которую вы положили в режим монитора, чтобы начать захват.

Теперь наша карта должна сканировать правильный канал, но без сетевого пароля мы ничего не увидим. Чтобы решить эту проблему, нам нужно добавить ключи шифрования в Wireshark.

Добавляем пароль для расшифровки трафика

Чтобы добавить ключи шифрования в Wireshark, нажмите «Изменить» в строке меню, затем «Настройки», чтобы открыть меню настроек. Затем выберите «Протоколы» на боковой панели, чтобы увидеть список протоколов.

В раскрывающемся меню вы должны выбрать «IEEE 802.11», чтобы отобразить параметры расшифровки Wi-Fi. Убедитесь, что установлен флажок «Enable Decryption», а затем нажмите кнопку «Edit» рядом с ключами дешифрования, чтобы открыть список ключей, которые Wireshark попытается использовать для расшифровки.

Как только откроется меню дешифрования WEP и WPA, щелкните на поле слева и выберите «wpa-psw».

Мы также можем добавить «wpa-psk», но нам придется вычислять его самостоятельно, что сложнее, чем просто ввод пароля.

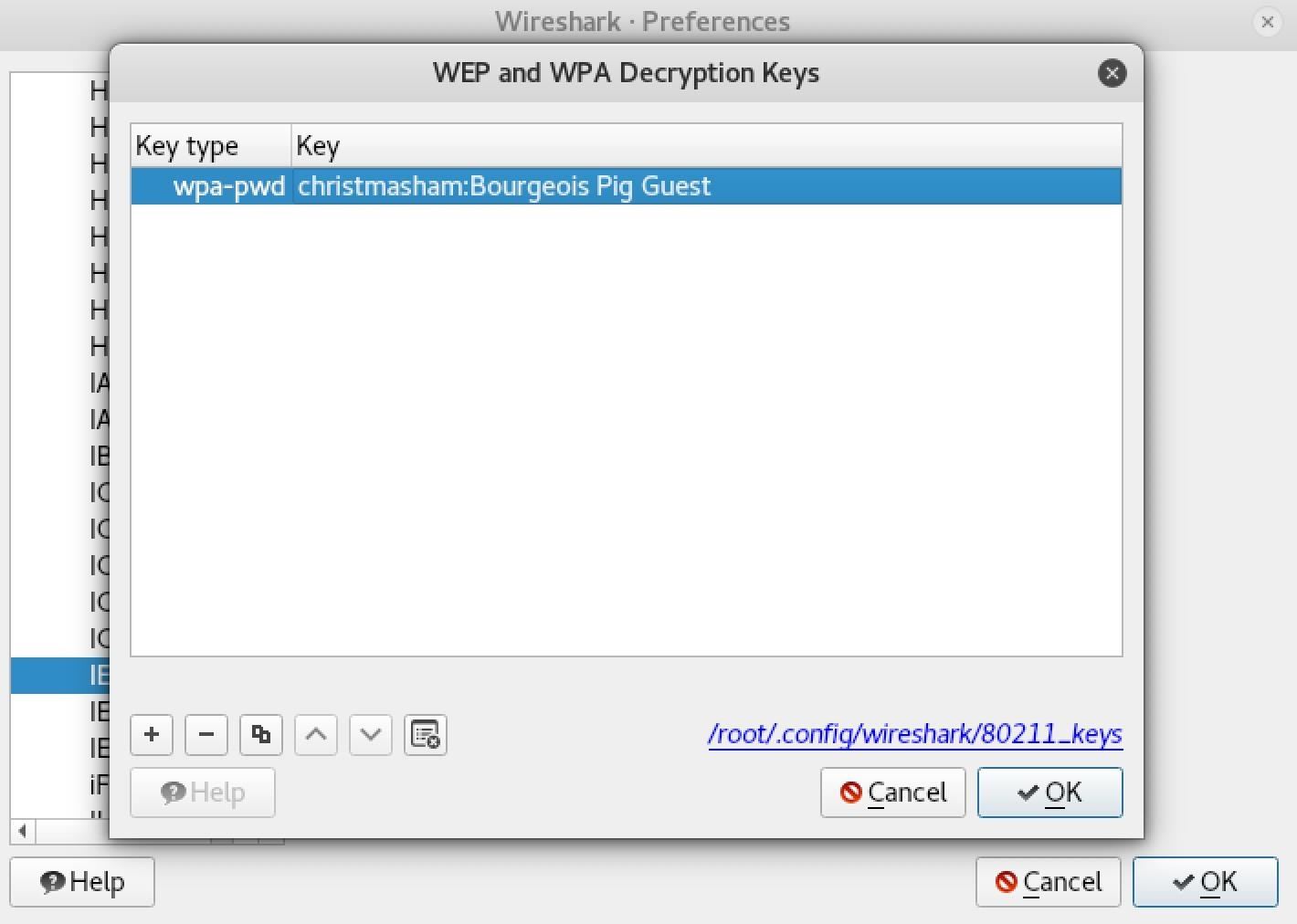

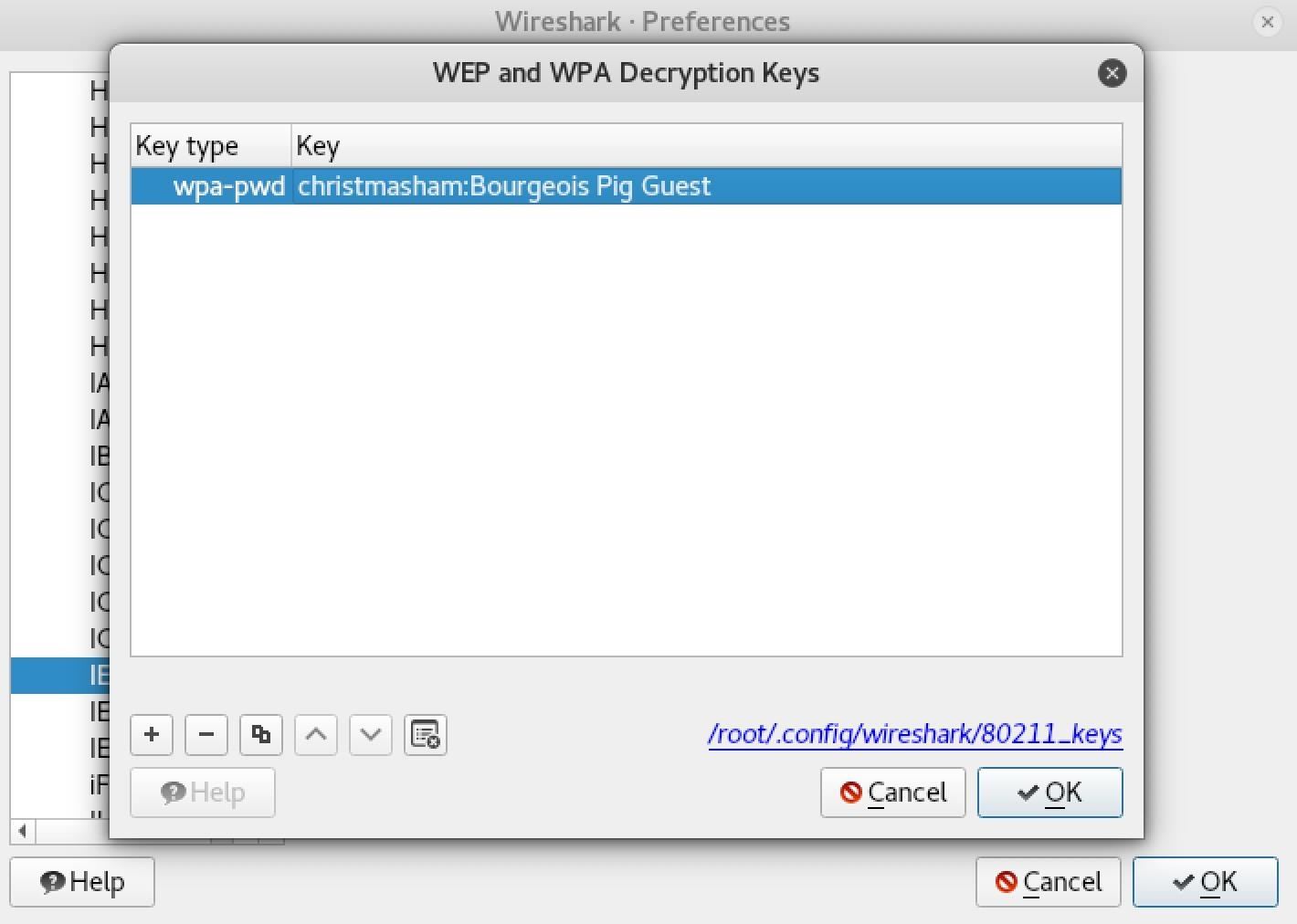

Чтобы расшифровка работала, необходимо добавить ключ, щелкнув на плюс, а затем ввести ключ в формате "пароль:имя сети", для добавления в список.

Нажмите OK для сохранения.

[DOUBLEPOST=1571418095][/DOUBLEPOST]Создаем фильтр для захвата трафика между устройствами

В нашем захвате мы обязательно увидим много трафика. Хотя мы еще не можем расшифровать его, потому что у нас нет рукопожатия, мы можем создать фильтр, чтобы убедиться, что мы видим только трафик на устройство, которое мы сниффим.

Лучший способ сделать это по сети Wi-Fi - это найти часть трафика переходящую на искомый компьютер, а затем создать фильтр отображения, чтобы показывать только пакеты, отправляемые на этот MAC-адрес.

Это означает, что любой трафик, направленный на целевой компьютер, будет отображаться, а любой другой сетевой трафик будет игнорироваться.

Просматривая информацию о пакете, щелкните правой кнопкой мыши «Reciver Adress» для пакета, отправляемого на целевое устройство, выберите «Apply as Filter», а затем «Selected».

Выкидываем из сети нашу цель для рукопожатия

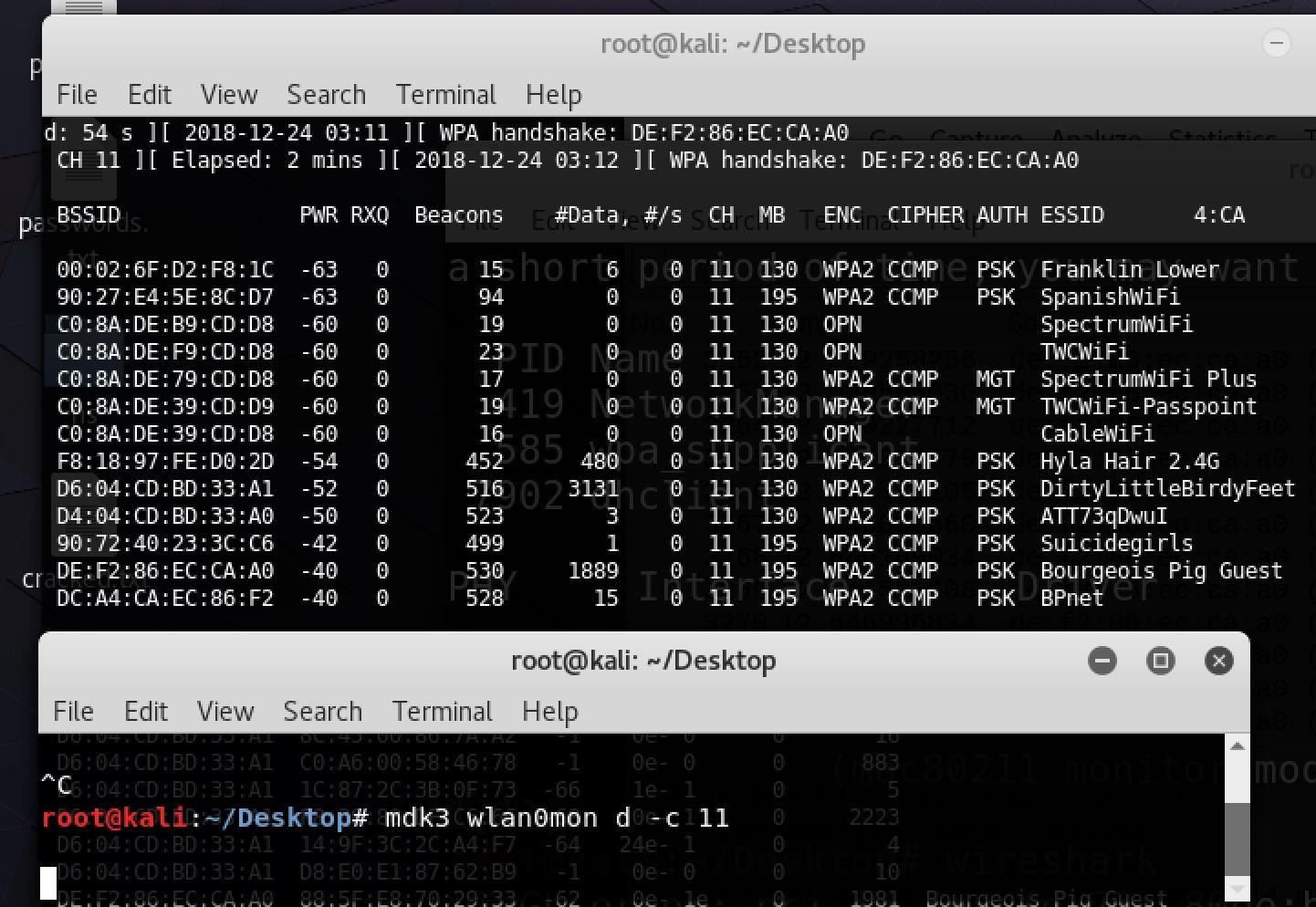

Теперь, когда мы изолировали трафик от нашего устройства, нам нужно сгенерировать четырехстороннее рукопожатие, на мгновение отключив целевой компьютер от сети, пока Wireshark слушает.

Для этого мы можем использовать инструмент из предыдущего руководства под названием MDK3, который может отключать любые устройства, подключенные к Wi-Fi, и генерировать рукопожатие.

Поскольку мы уже знаем, на каком канале работает наша сеть Wi-Fi, мы можем использовать MDK3 для отключения любого устройства, работающего на этом канале.

Вам не нужно долго генерировать рукопожатие WPA. Если вместо имени вашей беспроводной карты указано «wlan0mon», а для канала, на который вы атакуете, - «11», выполните следующую команду в окне терминала, чтобы начать глушение сети.

Код:

mdk3 wlan0mon d -c 11Через несколько секунд близлежащие устройства в сети должны автоматически подключиться к каналу, что позволит вам перехватить четырехстороннее рукопожатие WPA.

Если вы хотите убедиться, что он у вас есть, вы можете открыть новое окно терминала и запустить Airodump-ng.

Для этого введите airodump-ng wlan0mon 11, чтобы отслеживать рукопожатия WPA при запуске MDK3.

Как только вы увидите результат, это и будет четырехстороннее рукопожатие WPA! Убедитесь, что указанный MAC-адрес соответствует выбранной беспроводной сети, чтобы избежать конфликтов при работе.

Теперь, когда мы получили четырехстороннее рукопожатие и ввели сетевой ключ, у нас должен быть полный доступ к данным, передаваемым по сети. Хотя HTTPS еще не обсужден, мы должны быть в состоянии видеть сырой HTTP просто отлично.

Фильтрация трафика для поиска HTTP

Хотя мы получили доступ к сетевому трафику и сузили его до целевого компьютера, может быть другой трафик, который не связан с устройством и затрудняет наши поиски.

Добавим еще один сетевой фильтр, чтобы показать только HTTP-трафик, проходящий по сети.

На главном экране Wireshark введите http в строку фильтра дисплея.

Это позволит отображать только трафик HTTP, отправляемый на компьютер, который мы отслеживаем, и еще больше фильтровать наше представление, пока мы не смотрим только на трафик нашего веб-приложения.

Теперь нам нужно декодировать перехваченные пакеты в изображения, чтобы мы могли видеть то, что видит наша цель с камеры безопасности.

Просматриваем перехваченные JPEG

Теперь, когда мы можем видеть HTTP-трафик из веб-приложения, нам нужно выбрать закодированные файлы JPEG, чтобы превратить их в то, с чем мы можем работать.

Остановите захват, затем нажмите «Файл», затем «Экспорт объектов». Мы будем экспортировать найденные нами объекты HTTP, поэтому нажмите «HTTP», чтобы открыть список объектов.

В списке объектов HTTP мы увидим список перехваченных нами объектов.

Здесь мы можем видеть изображения JPEG, которые мы хотим декодировать. Вы можете выбрать один или все из них, а затем нажать «Сохранить» или «Сохранить все» и выбрать место для экспорта файлов.

Нажмите «Закрыть», а затем перейдите к папке, в которую вы экспортировали изображения. Вы должны увидеть список файлов, которые Wireshark экспортировал из нашего захвата.

Наконец, нажмите на одно из изображений, чтобы увидеть изображение, которое было перехвачено на пути к целевому компьютеру. Вы должны увидеть кадр из видео канала!