У

Удалённый пользователь 509

Гость

Шаг первый: найти подходящий роутер на офф. сайте OpenWrt в разделе Supported devices. Гайд на примере роутера TP-Link Archer C5 v1.20.

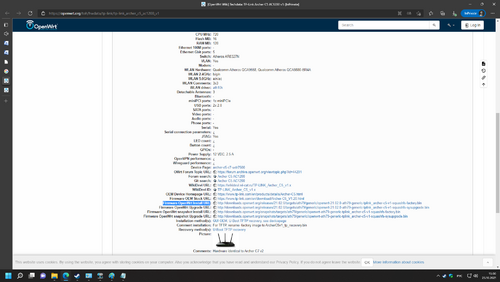

Итак, смотрим внимательно версию железа роутера и находим для его прошивку:

Techdata: TP-Link Archer C5 AC1200 v1

Возможно потребуются инструкции по прошиванию на стронних сайтах, рекомендую 4pda.

Качаем нашу прошивку (Firmware OpenWrt Install URL) - .

Установка для разных производителей и моделей роутеров может отличаться, но в целом она похожа.

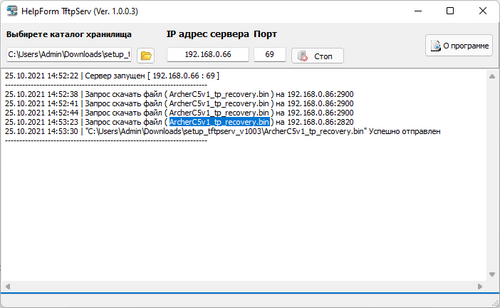

Установки через tftp 2 варианта: клиент:пк<>сервер:роутер либо клиент:роутер<>сервер:пк. В моём случае роутер является сервером и запрашивает при загрузке с 192.168.0.66 файл с именем ArcherC5v1_tp_recovery.bin - но в инструкции написано что файл должен называтся tp_recovery.bin - поэтому важно читать логи в tftp, удобнее всего это сделать из под виндовс программой TftpServ - .

Зажимаем кнопку прошивки (обычно это ресет), включаем роутер - прошивка становится, меняем настройки сети адаптера обратно на автоматические и заходим в админку по 192.168.1.1 - важно отключить другие адаптеры котрые находятся в сети другого роутера (если есть), у него тоже может быть сеть 192.168.1.x и тогда будут конфликты. Чтобы избежать этого после можно будет поменять номер нашей сети в настройках роутера.

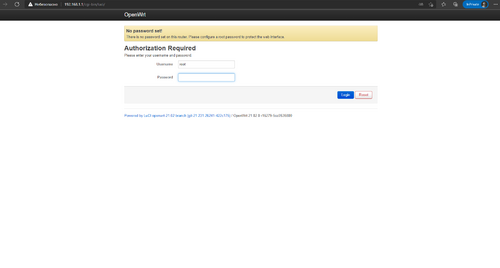

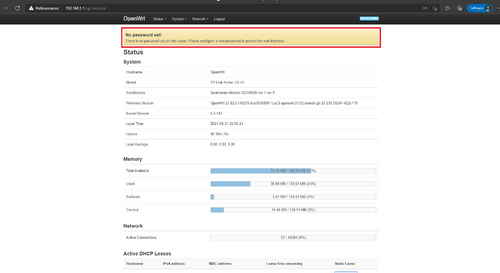

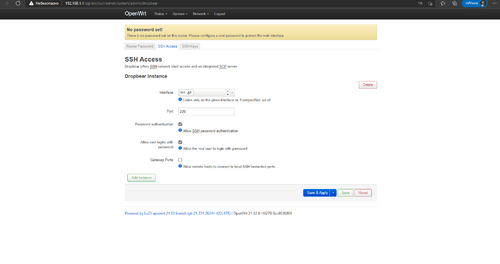

Смотрим - при первом заходе у нас нет пароля поэтому просто нажимаем логин, система сразу предлагает его поставить - - сделаем это в system/admin Router Password. Настройки SSH - .

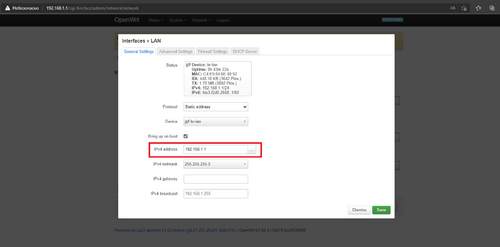

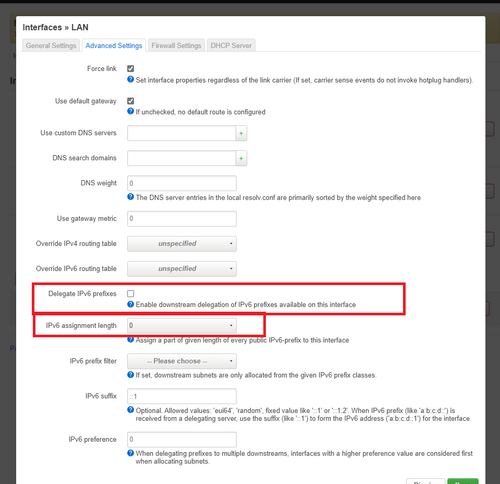

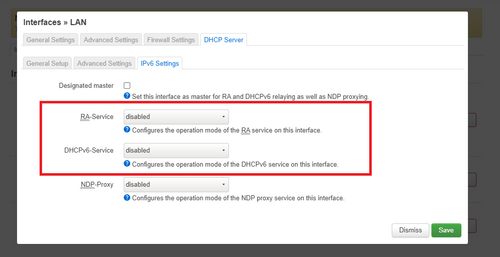

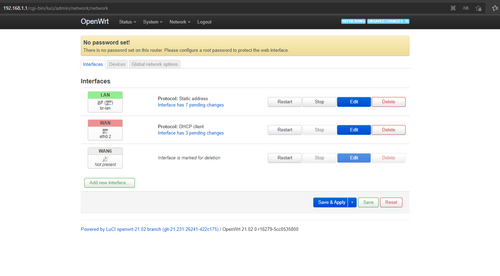

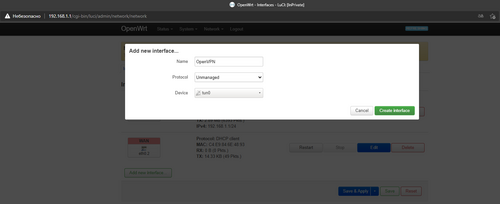

Далее необходимо настроить интерфейсы (аналог сетевых адаптеров в винде), идём в Network>Interfaces и смотрим настройки каждого интерфейса по-порядку. Если надо сменить айпи локальной сети идём в LAN ( ) и меняем например на 192.168.228.1. Важным действием будет ещё отключить IPV6 везде, разделы Advanced Settings ( ) и DHCP Server ( ). На скринах выделено красным что нужно изменить и как это должно выглядеть. То же самое проделываем и с интерфейсом WAN, а WAN6 вообще удаляем. Должно получится как на . Дальше создадим новый интерфейс для OpenVPN, назовём его как-нибудь, например OpenVPN. Add new interface... OpenVPN. Протокол Unmanaged, Device>Custom пишем tun0 ( ), жмём Create interface. В следующем шаге в Advanced Settings проделываем то же самое для отключенния IPV6, а в Firewall Settings создадим новую зону фаервола с именем OpenVPN -

. Save.

. Save.

Ещё желательно генерировать новые маки, но об этом я напишу позже, так как это непросто, хочется сделать удобный скрипт. Подключаем роутер к интернету и подключаемся к нему по SSH. Теперь надо вручную прописать DNS-сервер (рекомендую CloudFlare). Делается так, в консоли:

). Должен заработать интернет. Теперь установим OpenVPN, настроим его конфигурацию и почти всё готово. В консоли:

). Должен заработать интернет. Теперь установим OpenVPN, настроим его конфигурацию и почти всё готово. В консоли:

) - этой командой мы обновили список пакетов с репозиториев, установили OpenVPN и удобный консольный текстовый редактор nano. Настройку OpenVPN показываю на примере конгфигураций с сайта Free OpenVPN - Free VPN-access with no restrictions! - возьмём например юсу (

) - этой командой мы обновили список пакетов с репозиториев, установили OpenVPN и удобный консольный текстовый редактор nano. Настройку OpenVPN показываю на примере конгфигураций с сайта Free OpenVPN - Free VPN-access with no restrictions! - возьмём например юсу (

) - нам понадобится конфиг (TCP), а также логин (freeopenvpn) и пароль (893873840). В конфиг допишу auth-user-pass fpass.txt чтобы удобнее было вписывать логин и пароль (

) - нам понадобится конфиг (TCP), а также логин (freeopenvpn) и пароль (893873840). В конфиг допишу auth-user-pass fpass.txt чтобы удобнее было вписывать логин и пароль (

) в файл рядом с конфигом. Создадим его:

) в файл рядом с конфигом. Создадим его:

, Ctrl+O>Enter - сохранить, Ctrl+X - выход. Таким же способом закинем и конфиг, предварительно скопировав его в буфер обмена,

, Ctrl+O>Enter - сохранить, Ctrl+X - выход. Таким же способом закинем и конфиг, предварительно скопировав его в буфер обмена,

Перейдём в настройки фаервола (Network>Firewall) и нажимаем Edit на OpenVPN и делаем как на

. Проверим инет, если всё сделали правильно должно работать -

. Проверим инет, если всё сделали правильно должно работать -

. Отлично, но вернёмся к настройкам фаеровола (

. Отлично, но вернёмся к настройкам фаеровола (

) - видим такую картину (выделено): трафик из лан может идти в WAN и OPENVPN, чтобы убрать возможность запала айпи при дисконнекте впна уберём направление LAN>WAN, в таком случае если конфиг вдруг отпадёт то просто не будет доступа к глобальной сети. Приверим -

) - видим такую картину (выделено): трафик из лан может идти в WAN и OPENVPN, чтобы убрать возможность запала айпи при дисконнекте впна уберём направление LAN>WAN, в таком случае если конфиг вдруг отпадёт то просто не будет доступа к глобальной сети. Приверим -

, всё работает.

, всё работает.

На этом всё, дальше планирую дополнить статью настройкой Wi-Fi, безопасности рабочей сети (правила фильтрации фаервола), настройкой нескольких интерфейсов OpenVPN (например для цепочки RU>EU>US, чтобы не подключатся с белого айпи прямо на рабочий конфиг), генератором mac и некоторыми мелкими плюшками. Всем профита!

Итак, смотрим внимательно версию железа роутера и находим для его прошивку:

Techdata: TP-Link Archer C5 AC1200 v1

Возможно потребуются инструкции по прошиванию на стронних сайтах, рекомендую 4pda.

Качаем нашу прошивку (Firmware OpenWrt Install URL) - .

Установка для разных производителей и моделей роутеров может отличаться, но в целом она похожа.

Установки через tftp 2 варианта: клиент:пк<>сервер:роутер либо клиент:роутер<>сервер:пк. В моём случае роутер является сервером и запрашивает при загрузке с 192.168.0.66 файл с именем ArcherC5v1_tp_recovery.bin - но в инструкции написано что файл должен называтся tp_recovery.bin - поэтому важно читать логи в tftp, удобнее всего это сделать из под виндовс программой TftpServ - .

Зажимаем кнопку прошивки (обычно это ресет), включаем роутер - прошивка становится, меняем настройки сети адаптера обратно на автоматические и заходим в админку по 192.168.1.1 - важно отключить другие адаптеры котрые находятся в сети другого роутера (если есть), у него тоже может быть сеть 192.168.1.x и тогда будут конфликты. Чтобы избежать этого после можно будет поменять номер нашей сети в настройках роутера.

Смотрим - при первом заходе у нас нет пароля поэтому просто нажимаем логин, система сразу предлагает его поставить - - сделаем это в system/admin Router Password. Настройки SSH - .

Далее необходимо настроить интерфейсы (аналог сетевых адаптеров в винде), идём в Network>Interfaces и смотрим настройки каждого интерфейса по-порядку. Если надо сменить айпи локальной сети идём в LAN ( ) и меняем например на 192.168.228.1. Важным действием будет ещё отключить IPV6 везде, разделы Advanced Settings ( ) и DHCP Server ( ). На скринах выделено красным что нужно изменить и как это должно выглядеть. То же самое проделываем и с интерфейсом WAN, а WAN6 вообще удаляем. Должно получится как на . Дальше создадим новый интерфейс для OpenVPN, назовём его как-нибудь, например OpenVPN. Add new interface... OpenVPN. Протокол Unmanaged, Device>Custom пишем tun0 ( ), жмём Create interface. В следующем шаге в Advanced Settings проделываем то же самое для отключенния IPV6, а в Firewall Settings создадим новую зону фаервола с именем OpenVPN -

Ещё желательно генерировать новые маки, но об этом я напишу позже, так как это непросто, хочется сделать удобный скрипт. Подключаем роутер к интернету и подключаемся к нему по SSH. Теперь надо вручную прописать DNS-сервер (рекомендую CloudFlare). Делается так, в консоли:

echo nameserver 1.1.1.1 > dnspwd (чтобы узнать дирректорию, обычно это /root/). Понимем что создали файл /root/dns идём в админку Network>DHCP and DNS и указываем его в Resolve file (

opkg update && opkg install openvpn-openssl nano (

nano /etc/openvpn/fpass.txt > вписываем log:pass как на

nano /etc/openvpn/config.conf (расширение conf вместо ovpn нужно для автозагрузки конфига), Ctrl+O>Enter - сохранить, Ctrl+X - выход.Перейдём в настройки фаервола (Network>Firewall) и нажимаем Edit на OpenVPN и делаем как на

На этом всё, дальше планирую дополнить статью настройкой Wi-Fi, безопасности рабочей сети (правила фильтрации фаервола), настройкой нескольких интерфейсов OpenVPN (например для цепочки RU>EU>US, чтобы не подключатся с белого айпи прямо на рабочий конфиг), генератором mac и некоторыми мелкими плюшками. Всем профита!

Последнее редактирование модератором: